En su afán por optimizar las operaciones, las empresas manufactureras han empezado a descubrir en los últimos años el valor de los datos de la tecnología operativa (OT). Cuando se accede a estos datos con los recursos de almacenamiento y computación de las tecnologías de la información (TI), pueden transformarse más eficazmente en información valiosa. La convergencia entre las TI y las OT, las arquitecturas planas y los conceptos de máquinas como servicio son complementos valiosos para las empresas, pero cada una de estas tecnologías del Internet industrial de las cosas (IIoT) introduce nuevos problemas de ciberseguridad.

La integración entre la TI y la OT ha avanzado rápidamente y se ha acelerado durante varios años. En esta serie de tres partes, examinaremos los problemas de conectividad y ciberseguridad relacionados con la convergencia entre TI y OT, un sistema de seguridad apropiado para la planta de fabricación y los aspectos de seguridad de la interconexión de muchos dispositivos diferentes y distribuidos del IIoT para lograr una funcionalidad avanzada.

Como esfuerzo de colaboración para aportar ideas desde diferentes puntos de vista, este artículo está escrito desde la perspectiva de dos expertos experimentados: uno con más de 26 años en seguridad de TI y el otro con más de 26 años en OT y automatización industrial.

Convergencia TI-OT

La convergencia TI-OT se está convirtiendo en una de las mejores prácticas en la mayoría de las organizaciones de fabricación debido a los beneficios que se obtienen al acceder a los datos de diversas fuentes y actuar sobre ellos. Se implementa para:

• Proporcionar facilidad de despliegue y escalabilidad al utilizar nuevas tecnologías.

• Permitir nuevos tipos de procesos empresariales.

• Aumentar la agilidad de la organización.

La convergencia TI-OT proporciona estos y otros beneficios, pero hay que abordar los problemas de ciberseguridad de los activos OT. Estos activos suelen ser vulnerables debido a:

• Sistemas operativos antiguos.

• Falta de funciones de seguridad integradas en el software.

• Topologías complejas.

• Activos críticos con soporte de proveedor incorporado que utilizan redes privadas virtuales (VPN) para proporcionar acceso de puerta trasera.

• Inventario insuficiente de los activos existentes.

• Detalles inadecuados sobre dónde y cómo se utilizan estos activos.

Los nuevos dispositivos y modelos de negocio introducidos en las organizaciones de fabricación como los dispositivos inteligentes, la conectividad en la nube, el acceso remoto al sistema de control y los dispositivos IIoT- aumentan la complejidad. El personal de muchas organizaciones de fabricación suele estar abrumado por el volumen de datos de seguridad, las brechas de visibilidad y la falta de personal con conocimientos de ciberseguridad.

Otro reto al que se enfrentan muchas organizaciones de fabricación está relacionado con los procesos y la producción, que raramente pueden detenerse o pausarse, si es que lo hacen. El tiempo de inactividad de la producción se mide a menudo en una pérdida de ingresos por minuto. En el caso de los activos críticos, el equipo de seguridad debe ser capaz de identificar si incluso un dispositivo está infectado, y luego evaluar si se trata de un sistema de seguridad que podría poner en riesgo a las personas o las instalaciones, o qué tipo de impacto en la producción podría causar. El equipo necesita un procedimiento para poner en cuarentena los dispositivos infectados hasta que puedan ser devueltos al ecosistema de forma segura y eficiente.

El panorama de las amenazas

Por desgracia, ha habido muchos ejemplos de fallos de seguridad en el mundo de las tecnologías de la información. El viejo adagio que afirma que una cadena es tan fuerte como el eslabón más débil es dolorosamente cierto para la ciberseguridad.

En un caso, un proveedor que suministraba convertidores de RS-485 a Ethernet que permitían a los activos OT acceder a Internet experimentó un fallo de seguridad con sus dispositivos. Si se transmitía una determinada secuencia de bits de red, era posible eludir la autenticación y proporcionar un acceso no autorizado a los activos OT.

Otro ejemplo se produce cuando los proveedores de terceros introducen activos no seguros, habilitando puntos de acceso no autorizados. Esto significa que el activo se instala en una red segura sin la autorización explícita del equipo de seguridad o de los administradores de la red. Los activos no seguros instalados sin autorización en la red de una organización de fabricación pueden causar daños, retrasos en la producción, pérdidas monetarias y, en algunos casos, un peligro para la seguridad.

En el entorno de las operaciones de mantenimiento, es muy habitual incorporar activos de terceros, como controladores lógicos programables (PLC), interfaces hombre-máquina (HMI), cámaras u otros sensores o controladores especializados utilizados en los equipos de producción. Casi todos los activos de equipos modernos vienen con alguna combinación de controladores digitales, redes y/o software integrado. Las vulnerabilidades basadas en la pila son a veces olvidadas por los proveedores durante los procesos de garantía de calidad e integración de sistemas. Las pilas son las ubicaciones en la memoria donde se ejecutan las funciones. Una codificación incorrecta del vendedor puede permitir a los atacantes desbordar los búferes de la pila y tomar el control de la aplicación.

Por ejemplo, el malware Triton, que cerró la refinería del Mar Rojo de Arabia Saudí, tenía como objetivo el código de la línea de sistemas de seguridad Triconex. El código malicioso desactivó los sistemas de seguridad diseñados para prevenir accidentes industriales, lo que podría haber provocado una explosión por el funcionamiento a alta presión y temperatura. Resulta que había un fallo en el código que no permitía al agresor acceder a distancia a los activos industriales, y en su lugar se liberó un disparador de los sistemas de seguridad Triconex para apagar la planta.

Estos incidentes se producen en un momento en el que las instalaciones industriales están conectando muchos tipos de equipos inteligentes y proporcionando a los trabajadores remotos acceso a los activos industriales, lo que pone de manifiesto que la ciberseguridad debe ser primordial en la convergencia TI-OT.

Arquitecturas

Hay muchas arquitecturas para mejorar la protección de las redes de TI y OT, y cada una de ellas se basa en la topografía del entorno corporativo y los objetivos de seguridad de la empresa. Las implementaciones para proteger de forma segura los sistemas OT pueden variar mucho en función del tipo de industria, que puede ser tan variada como la fabricación de productos farmacéuticos, los operadores de la red eléctrica, las plataformas de petróleo y gas, etc.

Los sistemas ciberfísicos abarcan tanto el mundo digital como el físico, y proteger los sistemas ciberfísicos al tiempo que se mantiene la producción en marcha es el principal principio de arquitectura que guía un plan de seguridad práctico.

Las organizaciones deben encontrar el equilibrio adecuado entre la tríada de confidencialidad, integridad y disponibilidad (CIA). La disponibilidad es primordial en los sistemas de OT porque una interrupción de la red de OT tiene un impacto directo en la producción y un impacto inmediato en los ingresos. Sin embargo, los profesionales de la seguridad y de las redes de TI han colocado históricamente la confidencialidad y la integridad como los principales requisitos de seguridad de la red, con la disponibilidad más abajo en la lista de requisitos. Un sistema convergente de TI-OT exige una nueva visión del objetivo de la CIA.

Los requisitos del plan de implementación de la seguridad deben evaluar los matices entre una interrupción de la red de TI, que sólo puede dar lugar a llamadas al servicio de asistencia, y una interrupción de la red de OT, que puede afectar gravemente a los ingresos finales.

Para esta discusión, asumiremos que las redes de TI ya están protegidas contra las amenazas externas de origen OT. Mirando en la otra dirección, existen varias arquitecturas potenciales para proteger la red OT de la red IT:

Barreras de la red

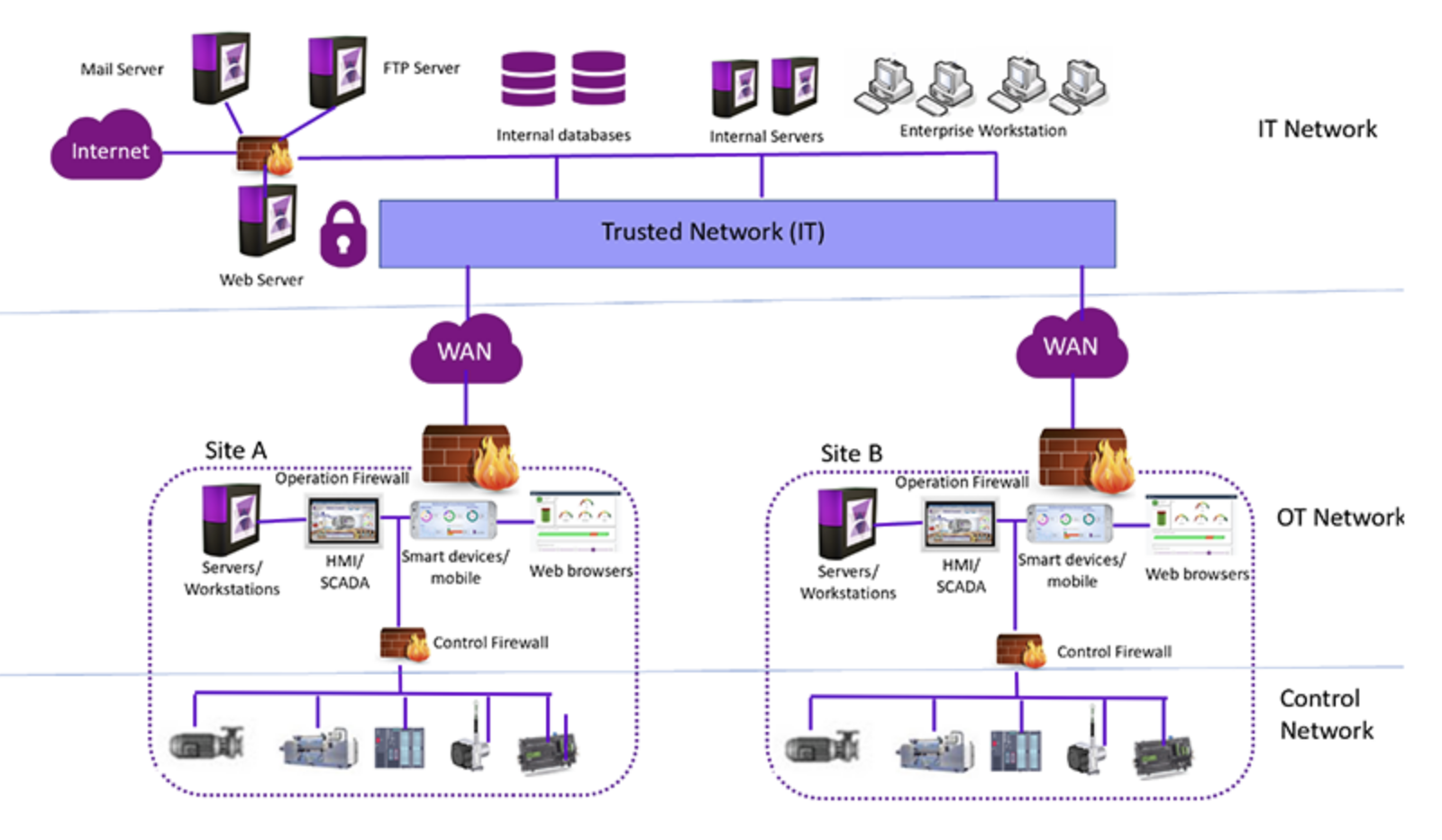

Las barreras de la red, como los firewalls, implementadas entre las redes de TI y OT, deben tenerse en cuenta a la hora de diseñar una arquitectura de seguridad para un entorno de red convergente de TI y OT (Figura 1). Sólo los sistemas del lado de la red TI que gestionan los activos OT deben tener acceso a la red OT. La protección proporcionada por una barrera de red confiere muchos beneficios, como evitar que el nuevo asociado de seguridad que ejecuta una herramienta de prueba de la red colapse inadvertidamente el entorno de la red OT.

Barreras VPN

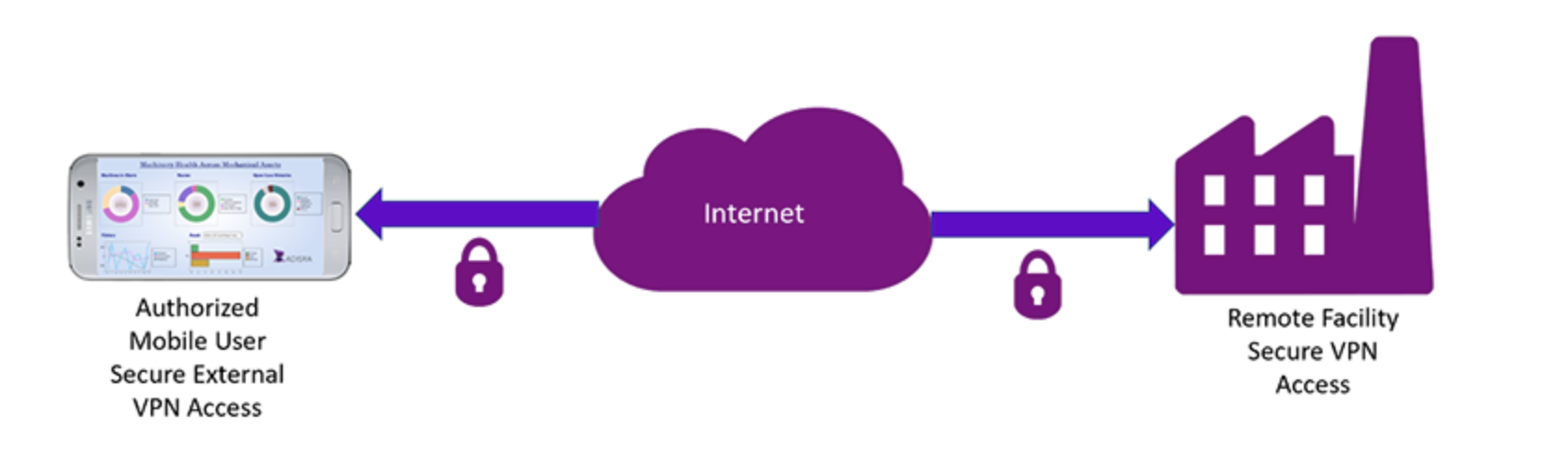

Una opción de barrera de red más sofisticada es una VPN entre los entornos de TI y OT (Figura 2). Mientras que la tecnología VPN se utiliza normalmente para asegurar el acceso a la red de TI desde Internet, la misma tecnología puede utilizarse para validar privilegios específicos del sistema para permitir el acceso de TI al entorno de red de OT.

Servidores intermedios

Existen otras variantes de configuración de barreras de red. Muchos utilizan servidores proxy inversos, con o sin autenticación multifactor, para proteger redes muy sensibles. Los servidores proxy sustituyen a los sistemas de autenticación de los proveedores, siempre vulnerables. Los servidores proxy protegen toda la superficie de ataque de los sistemas de los proveedores.

Cuando se diseña una arquitectura de seguridad para proteger el entorno OT, es importante recordar que se pueden combinar varias configuraciones de barreras de red. Deben considerarse protecciones de red estáticas para los activos fijos, combinadas con una VPN o servidores proxy inversos con autenticación para el acceso de los activos móviles sin una dirección IP fija. Los ordenadores portátiles de la empresa y los administradores remotos en dispositivos móviles son los principales ejemplos de sistemas relacionados con TI y OT, pero sin una dirección IP fija.

Mejores prácticas

Uno de los principales retos es obtener visibilidad de las redes de OT sin afectar negativamente a las operaciones. Varias herramientas y metodologías de mejores prácticas han evolucionado desde el artículo de Alan Boulanger en el IBM Systems Journal1 de 1998. Sin embargo, su metodología fundamental relativa a las intrusiones en la red sigue siendo válida hoy en día, ya que permite comprender la mentalidad de los hackers.

En la convergencia TI-OT, he aquí algunas de las mejores prácticas recomendadas para protegerse de las intrusiones no deseadas:

• Crear y mantener un inventario completo de activos, tanto de hardware como de software. Deben documentarse los protocolos y canales de comunicación heredados de las tecnologías de la información y la comunicación, y deben revisarse las redes existentes de tecnologías de la información y la comunicación en busca de vulnerabilidades. Deben realizarse auditorías de seguridad periódicas para eliminar las vulnerabilidades del sistema. Si el activo industrial -como un sistema operativo o un software de aplicación- puede actualizarse de forma segura, por ejemplo con un parche de seguridad, debería hacerse de forma regular, como con los activos de TI.

• Determine qué procesos no pueden fallar, en concreto, aquellos capaces de causar daños a la seguridad, al funcionamiento o al medio ambiente. Estos deben protegerse asegurando las conexiones, vigilando las anomalías y preparando respuestas a los incidentes. La filosofía debe ser el acceso de confianza cero para los sistemas que controlan estos procesos.

• Proteger los dispositivos OT que no puedan defenderse por sí mismos o que no puedan albergar controles de seguridad avanzados.

• Hacer regularmente copias de seguridad de los sistemas y activos para garantizar una rápida recuperación en caso de ransomware y otros ataques. Otra estrategia es automatizar el despliegue y las actualizaciones de software con una gestión centralizada y multi-tenant.

• Utilizar buenas políticas de contraseñas que no sean fáciles de adivinar, débiles o codificadas. También es importante controlar el uso de privilegios administrativos. Al revisar la política de contraseñas, es importante revisar también las credenciales del software de terceros, las puertas traseras en los activos y las credenciales incrustadas.

• Utilizar soluciones de seguridad para los puntos finales de OT e IT

• Habilite la detección automática de amenazas.

• Supervise todos los activos que entren en la red, incluidos los ordenadores portátiles, las tabletas o los dispositivos móviles de terceros. Estos dispositivos deben tener instalados servicios de seguridad.

• Disponga de un plan de respuesta a incidentes. Si se produce una violación de la seguridad, es necesario contar con un plan de acción para minimizar los daños lo antes posible. Los planes de seguridad y respuesta deben actualizarse continuamente en función de las intrusiones, las actividades de los atacantes y otras tácticas de violación de la seguridad.

• Hay muchos recursos de mejores prácticas disponibles, como:

• The Center for Internet Security2.

• Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP)3.

• Agencia de Ciberseguridad y Seguridad de las Infraestructuras4.

También es prudente consultar los avisos del ICS Threat Intelligence Reporting Service a medida que estén disponibles.

Convergencia segura de TI-OT

La convergencia TI-OT es fundamental para obtener muchos beneficios en las organizaciones de fabricación y para permitir los viajes de transformación digital. Al utilizar un plan o una herramienta de seguridad, es importante probar el concepto en la red de TI, donde las condiciones pueden ser más indulgentes, antes de desplegarlo en la red de OT, donde el tiempo de actividad es primordial.

El sentido común nos informa de que una interrupción del sistema de correo electrónico es una molestia, pero un fallo en el entorno de fabricación puede conducir fácilmente a la pérdida de ingresos, el desperdicio de productos, el deterioro de los equipos o algo peor. Los planes de seguridad de la convergencia TI-OT deben tener en cuenta las necesidades específicas de los sistemas de fabricación. A medida que las organizaciones evolucionan hacia estas nuevas capacidades y modelos de negocio, la seguridad debe estar al frente de toda la toma de decisiones, junto con la alineación de los objetivos de TI y OT.

___

Todas las cifras son cortesía de ADISRA.

Fuente: www.automation.com

Conectividad y ciberseguridad Parte 1 de 3: Convergencia TI-OT

Fuente: www.automation.com